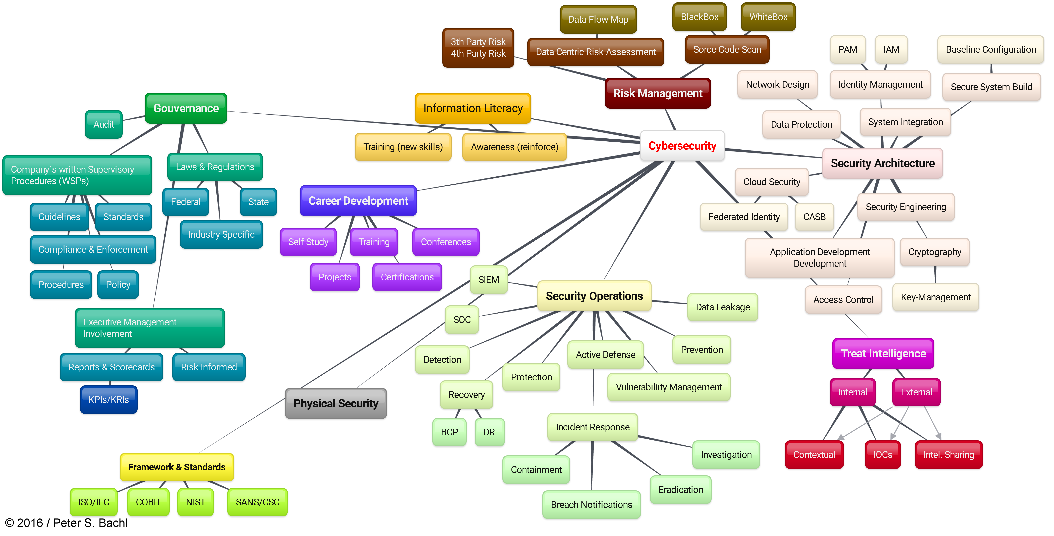

CyberSecurity - Map

Cyberangriffe

Cyberangriffe auf Unternehmen und staatliche Institutionen nehmen mit steigender Intensität zu - hier auf Unterstützung durch staatliche Stellen zu warten könnte sich als falsch herausstellen - auch wenn nun ein sogenannter Strategie-Entwurf der Bundesregierung dazu vorliegt.

Zahl und Qualität der Cyberangriffe haben ein erschreckendes Ausmaß erreicht und treffen auf oftmals unzureichend gesicherte IT-Systeme. Oftmals wird ein Angriff noch nicht mal als Angriff erkannt. Dabei ist der Ursprung der Angriffe oft nicht feststellbar, dies betrifft alle Unternehmensgrößen. Sowohl der Staat selbst, Wirtschaft und ebenso auch die Gesellschaft selbst in Deutschland werden von dieser Bedrohungslage in den kommenden Jahren in erheblichem Maße betroffen sein. Die üblichen Schutzmaßnahmen wie Firewall und Virenschutz sind hierzu vollkommen unzureichend.

Unternehmen fühlen sich dazu allein gelassen

Umfassende Statistiken sind praktisch nicht verfügbar, selbst das aktuell bereits bestehende Cyberrisiko wird derzeit noch unterschätzt bzw. dem BSI gemeldete Erkenntnisse nicht öffentlich verfügbar gemacht. Nur vergleichsweise geringe Schäden werden zumindest teilweise (also Internetkriminalität bzw. Datendiebstahl) erfasst, Angriffe auf wirklich kritische Infrastrukturen werden hingegen nicht ausreichend dokumentiert, weil oftmals gar nicht klar ist, wer eigentlich Betreiber von kritischen Infrastrukturen ist.

Mit den nun bestehenden Meldepflichten (seit 06/2015) übermitteln nun die Betreiber von kritischen Infrastrukturen Informationen über Angriffe an das BSI. Trotzdem ist es für die breite Mehrheit der Unternehmen schwierig, überhaupt verwertbare Informationen zur aktuellen Bedrohungslage zu erhalten – obwohl diese beim BSI vorliegenden Informationen zu aktuellen Angriffsmustern ohne Probleme veröffentlicht werden könnten. Damit ist übrigens nicht das allgemeine Angebot zu den CERT-Bund Meldungen gemeint, sondern wirklich öffentliche Darstellung sowie die empfohlene Abwehr zu aktuell stattfindenden Angriffswellen, wie sie von CERT-Bund und seinen “Advisories“ ausschließlich für Bundesbehörden angeboten wird.

Bitte rufen Sie sich dazu die Peinlichkeit in Erinnerung zum Angriff auf den Deutschen Bundestag und die damit über Monate einhergehende Eindämmung des Angriffs. Wie hätte hier ein KMU (wenn denn hier bei einem KMU der Angriff überhaupt entdeckt worden wäre…) reagieren können oder sollen, es fehlt doch vor allem bei kleinen und mittelständischen Unternehmen nach wie vor das eigene (teure…) Fach-Personal zum Aufspüren und zum Bekämpfen von Cyperangriffen. Gerade im KMU-Bereich finden mit massiv steigender Anzahl die Angriffe statt - zum Teil ganz offensichtlich mit Ransomware etc., häufig aber ganz unbemerkt, teilweise sogar über Jahre hinweg als Industriespionage. Sensible Daten werden abgegriffen und am Schwarzmarkt verkauft. Die entstehenden Schäden/Verluste der Unternehmen gehen in den Bereich von vielen Milliarden Euro, ohne dass hier eine Versicherung etc. Ausgleich schaffen könnte. Gerade die für uns als Gesellschaft so wichtigen KMU´s sind sowohl personell als auch finanziell total überfordert, eine technische Infrastruktur wie die oben abgebildete zu installieren und zu betreiben.

Und nun will der Gesetzgeber die "kritischen Infrastrukturen" ohne jegliche Unterstützung der betroffenen Unternehmen auch im KMU-Bereich sogar noch ausweiten - mit weiteren Unternehmen von hoher gesellschaftlicher Relevanz.

Dabei ist vielen mittelständischen Unternehmen bislang gar nicht klar, dass sie bereits heute selbst Betreiber von einer kritischen Infrastruktur sind, da sie eben Teil einer Lieferkette sind - so müssen auch kleine und mittelständische Betriebe mit allen damit verbundenen Pflichten, welche (auch über dritte!) mit einem oder mehreren der folgenden Branchen zusammenarbeiten, IT-Sicherheitsvorfälle an das BSI melden:

- Energie: Stromversorgung, Versorgung mit Erdgas, Versorgung mit Mineralöl

- Informationstechnik und Telekommunikation: Sprach- und Datenkommunikation, Verarbeitung und Speicherung von Daten

- Transport und Verkehr: Transport von Gütern und Personen im Nah- und Fernbereich, Luftfahrt, Seeschifffahrt, Binnenschifffahrt, Schienenverkehr, Straßenverkehr, Logistik

- Ernährung: Versorgung mit Lebensmitteln, Ernährungswirtschaft, Lebensmittelhandel

- Finanz- und Versicherungswesen: Zahlungsverkehr, Bargeldversorgung, Kreditvergabe, Geld- und Devisenhandel, Wertpapier- und Derivatehandel, Versicherungsleistungen, Banken, Börsen, Versicherungen, Finanzdienstleister

- Gesundheit: Medizinische Versorgung, Labore, Arzneimittel und Medizinprodukte

- Wasser: Trinkwasserversorgung (öffentliche Wasserversorgung), Abwasserversorgung (öffentliche Abwasserbeseitigung)

Somit ist klar, dass in Deutschland bereits heute wesentlich mehr als die vom Gesetzgeber definierten 2.000 Betreiber kritischer Infrastrukturen zu finden sind. Es ist zu befürchten, dass es bereits heute nach obiger Definition mindestens 30.000 Betreiber kritischer Infrastrukturen gibt.

Die Risikowahrnehmung unserer staatlichen Stellen, vornehmlich des BSI, ist gleichzeitig in vollkommener Schieflage - das BSI beschäftigt sich hier eher mit den einfacheren Problemen.

Dabei steht bereits eine globale Risikolandkarte zur Verfügung, die mit dokumentiert, welche Bereiche besonders gefährdet sind. Nun ist noch zu definieren, welche gefährdeten Technologien hier zum Einsatz kommen und einen Ersatz bzw. komplette Isolierung dieser Technologien zu ermöglichen um damit Betriebsunterbrechungen bzw. Betriebsstörungen weitestgehend auszuschließen. Dabei ist es natürlich unumgänglich, diese Risikolandkarte permanent neu zu bewerten und auch den lokalen Gegebenheiten anzupassen.

Diese Aufgabe ist von hoher gesellschaftlicher Relevanz und somit eine Aufgabe für staatliche Stellen, also idealerweise für das BSI geeignet.

Um nun zumindest den rudimentärsten Vorgaben und Empfehlungen zum Schutz der eigenen Unternehmens-Daten zu genügen, verschlüsseln Unternehmen idealerweise ihre Daten und sorgen für entsprechenden Schutz der Schlüssel.

Interessiert an mehr Information?

Glossar zur Grafik: